Embora todas as seis falhas de segurança tenham sido corrigidas na semana passada, em 22 de julho, com a versão iOS 12.4 da Apple, os detalhes sobre uma das vulnerabilidades foi mantido em sigilo porque o patch iOS 12.4 da Apple não resolveu completamente o bug, de acordo com Natalie Silvanovich, uma das duas pesquisadoras do Project Zero da Google que encontraram e reportaram os bugs.

Segundo a pesquisadora, quatro dos seis bugs de segurança poderiam levar à execução de códigos maliciosos em um dispositivo iOS remoto, sem necessidade de interação com o usuário.

Tudo o que um invasor precisa fazer era enviar uma mensagem malformada para o smartphone da vítima, e o código malicioso seria executado assim que o usuário abrisse e visualizasse o item recebido.

Os quatro erros são CVE-2019-8641 (detalhes mantidos em sigilo), CVE-2019-8647, CVE-2019-8660 e CVE-2019-8662. Os relatórios de bugs vinculados contêm detalhes técnicos sobre cada bug, mas também um código de prova de conceito que pode ser usado para criar exploits.

O quinto e o sexto bugs, CVE-2019-8624 e CVE-2019-8646, permitiam que um invasor vazasse dados da memória de um dispositivo e lesse os arquivos de um dispositivo remoto - também sem a interação do usuário.

Embora seja sempre uma boa ideia instalar atualizações de segurança assim que elas estiverem disponíveis, a disponibilidade do código de prova de conceito significa que os usuários devem instalar a versão iOS 12.4 o quanto antes.

Os bugs foram descobertos por Natalie Silvanovich e por Samuel Groß, pesquisador de segurança do Project Zero da Google.

Silvanovich fará uma apresentação sobre as vulnerabilidades remotas e sem interação do iPhone na conferência de segurança Black Hat que será realizada em Las Vegas na próxima semana.

"Houve rumores de vulnerabilidades remotas que não exigem interação do usuário para atacar o iPhone, mas informações limitadas estão disponíveis sobre os aspectos técnicos desses ataques em dispositivos modernos", diz um resumo da palestra de Silvanovich .

A palestra de Silvanovich deve atrair muita atenção na próxima semana.

"Esta apresentação explora a superfície de ataque remota sem interação do iOS. Ele discute o potencial de vulnerabilidades em SMS, MMS, Correio de Voz Visual, iMessage e Mail, e explica como configurar ferramentas para testar esses componentes. Também inclui dois exemplos de vulnerabilidades descobertas usando esses métodos."

Até hoje, os bugs do iOS sem interação do usuário eram normalmente encontrados no arsenal de fornecedores de exploits e fabricantes de ferramentas legais de interceptação e software de vigilância.

Tais vulnerabilidades são o santo graal de qualquer invasor, permitindo que eles invadam dispositivos das vítimas sem serem detectados.

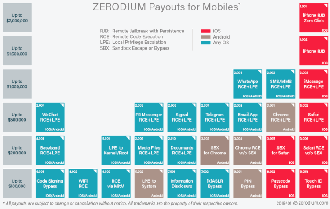

Quando vendidos no mercado de exploits, vulnerabilidades como essas poderiam trazer um "bug hunter" acima de US$1 milhão, de acordo com um gráfico de preços publicado pela Zerodium.

Não seria um exagero dizer que Silvanovich acaba de publicar detalhes sobre exploits que valem entre US$5 milhões e US$10 milhões.

Outro fornecedor de exploits, o Crowdfense, disse que, considerando a cadeia de ataques sem interação e o fato de as vulnerabilidades funcionarem em versões recentes de iOS, estas poderiam ser facilmente avaliadas entre US$ 2 milhões e US$ 4 milhões cada, elevando seu valor para mais de US$20 milhões.