A falha descoberta por Mossab Hussein, permitia acesso a dezenas de projetos internos e seus códigos-fonte em um GitLab, hospedado em um domínio de propriedade da empresa, o Vandev Lab.

O GitLab usado pela equipe para compartilhar e contribuir com código para vários aplicativos, serviços e projetos da Samsung, estava com seu acesso definido como "público" e não protegidos corretamente com uma senha, permitindo que qualquer pessoa tivesse acesso a cada projeto e, ainda, fizesse download dos códigos fonte.

Mossab Hussein, pesquisador de segurança da empresa de segurança cibernética SpiderSilk, descobriu os arquivos expostos, disse que um projeto continha credenciais que permitiam acesso a toda a conta da AWS que estava sendo usada, incluindo mais de 100 buckets de armazenamento que continham logs e dados analíticos.

Segundo ele, muitas das pastas, continham dados de registros e análises dos serviços SmartThings e Bixby da Samsung, mas também de tokens GitLab particulares expostos de vários funcionários armazenados em texto simples, o que lhe permitiu obter acesso adicional de 42 projetos públicos a 135 projetos, incluindo muitos projetos privados.

A Samsung disse a ele que alguns dos arquivos eram para testes, mas Hussein contestou a afirmação, dizendo que o código fonte encontrado no repositório do GitLab continha o mesmo código que o Android. app, publicado no Google Play em 10 de abril.

O aplicativo, que já foi atualizado, tem mais de 100 milhões de instalações até o momento.

"Eu tinha o token privado de um usuário que tinha acesso total a todos os 135 projetos no GitLab", disse ele, o que poderia permitir que ele fizesse alterações no código usando a própria conta de um funcionário, passando desapercebido se quisesse.

A instância do GitLab exposta também continha certificados privados para os aplicativos iOS e Android da Samsung, da SmartThings.

Hussein também encontrou vários documentos internos e slideshows entre os arquivos expostos.

"A ameaça real está na possibilidade de alguém adquirir esse nível de acesso ao código-fonte do aplicativo e incluir códigos maliciosos sem que a empresa saiba", disse ele.

Através de chaves privadas e fichas expostas, Hussein documentou uma grande quantidade de acesso que, se obtida por um autor malicioso, poderia ter sido "desastrosa", disse ele.

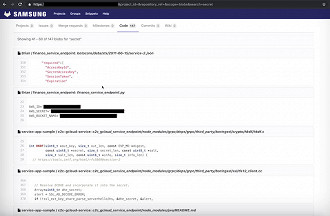

Uma captura de tela das credenciais expostas da AWS, permitindo o acesso a depósitos com tokens particulares do GitLab.

Hussein, um "white-hat hacker" (Hacker do bem) descobriu tal violações de dados, reportou as descobertas à Samsung em 10 de abril. Nos dias seguintes, a Samsung começou a revogar as credenciais da AWS, mas não se sabe se as chaves secretas e certificados restantes foram revogados.

A Samsung ainda não encerrou o caso sobre o relatório de vulnerabilidade de Hussein, cerca de um mês depois de ter revelado a questão pela primeira vez.

O vazamento de dados da Samsung, segundo ele, foi a sua maior descoberta até hoje.

"Eu não via uma empresa tão grande lidar com sua infra-estrutura usando práticas tão estranhas como essa", disse ele.

*GitLab é similar ao GitHub, mas o GitLab permite que os desenvolvedores armazenem o código em seus próprios servidores, ao invés de servidores de terceiros.