Uma vulnerabilidade "Zero-Day" (crítica e urgente) no Windows Search, sistema de pesquisa do sistema operacional para localizar arquivos e programas mais rapidamente. O cofundador e pesquisador de segurança da Hacker House, Matthey Hickey, relata que encontrou uma forma de combinar a falha do Microsoft Office OLEObject com o manipulador de protocolo search-ms, permitindo abrir uma janela de pesquisa remotamente ao simplesmente abrir um arquivo do Word. Isso fez com que se criasse um pânico semelhante ao do "PrintNighmare", causando a criação do nome "ProtocolNightmare". Entenda!

O problema de segurança no Windows Search é explorado devido ao fato de que o sistema operacional oferece suporte a um manipulador de protocolo URI chamado "search-ms", o qual permite que aplicativos e links HTML iniciem pesquisas personalizadas em um dispositivo. Mesmo que a grande maioria das pesquisas só acesse o índice do dispositivo local, é possível forçar o Windows Search a consultar o compartilhamento de arquivos em hosts remotos e utilizar um título personalizado para a janela de pesquisa. Por exemplo, ao utilizar o Sysinternals, que permite a criação remota de um sistema de compartilhamento para iniciar seus utilitários através do endereço "live.sysinternals.com", é possível pesquisar o compartilhamento remoto e listar somente os arquivos correspondentes a um nome em específico através do seguinte URI "search-ms":

Search-ms:query=proc&crumb=location:%5C%5Clive.sysinternals.com&displayname=Searching%20Sysinternals

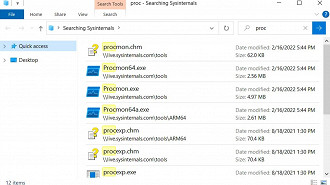

No código acima a variável search-ms "crumb" especifica o local a ser pesquisado, enquanto a variável "displayname" mostra o título da pesquisa. Ao dar o comando, uma janela de pesquisa personalizada irá aparecer. Abaixo uma imagem ilustrativa desta janela.

Veja que o título da janela é "Searching Sysinternals" que foi especificado no URI search-ms. Um hacker pode utilizar essa mesma metodologia de acesso para realizar ataques maliciosos, onde e-mails de phishing podem ser enviados se passando por atualizações de segurança ou patches para ser instalados. Com isso, é possível configurar um compartilhamento remoto do Windows que pode ser utilizado para hospedar um malware disfarçado de atualizações de segurança, além de incluir o URI search-ms nos anexos de phishing ou e-mails.

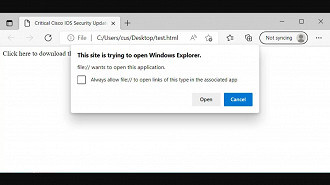

Porém, não seria tão fácil fazer com que o usuário clique em um URL como na imagem abaixo. Principalmente quando há um aviso informando sobre o comando que se está tentando fazer. Porém, Matthew, da Hacker House, encontrou uma forma de combinar esta falha com a do Microsoft Office OLEObject.

Microsoft Office eleva a vulnerabilidade do Windows Search para outro nível

Pesquisadores de segurança digital descobriram nesta semana que hackers estavam utilizando uma nova vulnerabilidade "Zero-Day" do Windows na MSDT (Microsoft Windows Support Diagnostic Tool). Para explorar a falha, os criminosos criam documentos maliciosos no Word para executarem o manipulador de protocolo URI "ms-msdt", permitindo a execução de comandos no PowerShell no momento em que um documento do Word for aberto.

A falha identificada como CVE-2022-30190, permite que hackers alterem documentos do Microsoft Office para ignorar o Protected View e executar manipuladores de protocolo URI sem a permissão dos usuários. Isso foi relatado ontem por Matthew ao converter explorações existentes do Microsoft Word MSDT para utilizar o manipulador de protocolo search-ms, descrito no início da matéria.

Microsoft Office search-ms: URI handler exploitation, requires user-interaction. Unpatched. pic.twitter.com/iYbZNtMpnx

— hackerfantastic.crypto (@hackerfantastic) June 1, 2022

Ao fazer o procedimento descrito acima, quando o usuário abrir um documento do Word, será executado automaticamente um comando "search-ms", fazendo com que seja aberta uma janela de pesquisa do Windows com diversos executáveis em um compartilhamento SMB remoto. Esse compartilhamento pode possuir o nome que o hacker quiser colocar como, por exemplo, "atualizações críticas", pedindo ao usuário para instalar o malware listado.

Da mesma forma como ocorrem as explorações do MSDR, Matthew demonstrou que é possível criar versões RTF que executam automaticamente uma janela de pesquisa do Windows quando o documento é renderizado no painel de visualização do Explorer.

Here is the same search-ms attack being leveraged through an RTF document when Windows Preview Pane is enabled... ;-) pic.twitter.com/AmOeGWltjm

— hackerfantastic.crypto (@hackerfantastic) June 1, 2022

Utilizando documentos maliciosos do Word, hackers podem iniciar campanhas elaboradas de phishing para induzir os usuários a executar malwares. Embora essa vulnerabilidade não pareça tão grave quanto a execução remota de código MS-MSDT, ela pode levar a ataques sofisticados de phishing.

Como evitar explorações do ms-msdt

Segundo Matthew Hickey, para mitigar as explorações do ms-msdt, exclua o manipulador de protocolo search-ms do Registro do Windows. Para isso, siga o passo a passo abaixo.

Passo 01: No Windows 10, clique embaixo no canto esquerdo na barra de pesquisa e escreva "Prompt de Comando". Em seguida, clique com o botão direito do mouse e selecione "Executar como administrador".

Passo 02: Para fazer o backup da chave de registro, escreva o seguinte comando abaixo e aperte a tecla enter.

reg export HKEY_CLASSES_ROOTsearch-ms search-ms.reg

Passo 03: Após realizar o comando acima, escreva o comando abaixo e aperte a tecla enter.

O Windows ProtocolNightmare

As vulnerabilidades do MSDT e search-ms não são novidade, pois foram divulgadas em 2020 por Benjamin Altpeter em sua tese sobre segurança de aplicativos Electron. Entretanto, só agora que essas falhas começaram a ser exploradas através de documentos do Word para realizar ataques de phishing sem que o usuário faça algo.

A Microsoft diz que a vulnerabilidade CVE-2022-30190 está relacionada a falhas nos manipuladores de protocolo e seus recursos subjacentes do Windows. Entretanto, não é mencionado sobre possíveis ameaças devido a vulnerabilidade do Microsoft Office ao executar as URIs sem que o usuário saiba.

O especialista em vulnerabilidades Will Dormann diz que as explorações de falhas estão utilizando duas vulnerabilidades. Se não corrigir o problema de URI do Microsoft Office, outros manipuladores de protocolo serão explorados.

"The vulnerability"...

— Will Dormann (@wdormann) June 1, 2022

The referenced document merely demonstrates what the ms-msdt: URI handler can do by design.

CVE-2022-30190 leverages two flaws:

1) MS Office launches any URI without interaction.

2) The PCWDiagnostic target allows for PowerShell injection in an argument.

Em entrevista com Matthew Hickey, o site BleepingComputer relata que isso não necessariamente é uma falha nos manipuladores de protocolo, mas sim uma combinação entre eles que gera uma "vulnerabilidade de falsificação de caminho de localização do Microsoft Office OLEObject search-ms". Matthew diz:

A próxima melhor coisa é corrigir o título das habilidades de pesquisa e as mensagens de configuração de localização para evitar esses ataques de falsificação ou desativá-lo como um manipulador de URI.

Como estão utilizando as vulnerabilidades para realizar ataques?

Através da utilização da falha do Windows Search utilizando a URI "search-ms" combinado com uma vulnerabilidade chamada "Microsoft Office OLEObject".