Como parte da pesquisa contínua de segurança de hardware e firmware da Eclypsium, a empresa vem mantendo os olhos e ouvidos abertos sobre problemas relacionados aos drivers que, tudo indica, não terem a atenção que merecem, deixando os usuários de computadores que usam suas peças inseguros.

Os drivers que fornecem acesso à BIOS do sistema ou aos componentes do sistema para atualizar o firmware, executar diagnósticos ou personalizar opções no componente podem permitir que os invasores transformem seu computador e tudo que há nele, totalmente vulnerável, desprotegido e na maioria das vezes de forma invisível.

Pesquisas recentes da Eclypsium, revelou vulnerabilidades em drivers de fornecedores de hardware como ASUS , ASRock , GIGABYTE e muito outros fabricantes, que permitiam que aplicativos com privilégios de usuário tivessem acesso de leitura e escrita diretamente no kernel dos dispositivos.

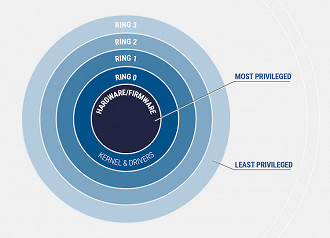

Para quem não sabe o que isso quer dizer, explico. Com acesso ao kernel, que é responsável por fazer o software "conversar" com o hardware, todo o fluxo de informação dentro do computador fica comprometido.

O recente malware LoJax por exemplo abusou das funcionalidades de drivers para instalar malwares no firmware de um dispositivo permanecendo no computador mesmo após a reinstalação completa do sistema operacional.

A análise da Eclypsium descobriu que o problema dos drivers inseguros é generalizado, afetando mais de 40 drivers de mais de 15 fornecedores diferentes - incluindo todos os principais fornecedores de BIOS, bem como fornecedores de hardware como ASUS, Toshiba, NVIDIA e Huawei.

E o pior da história foi que todos os drivers vulneráveis descobertos passaram pela certificação da Microsoft.

Como a presença de um driver vulnerável em um dispositivo o invasor tem privilégios praticamente ilimitados.

Todas essas vulnerabilidades permitem que um determinado driver atue como um proxy para executar acesso altamente privilegiado aos recursos de hardware, como acesso de leitura e gravação ao espaço de E/S do processador e do chipset, MSR, CR, Depuração Registros (DR), memória física e memória virtual do kernel.

Em outras palavras, qualquer malware em execução no espaço do usuário pode procurar um driver vulnerável na máquina vítima e, em seguida, usá-lo para obter controle total sobre o sistema e, possivelmente, sobre o firmware subjacente.

O problema se estende aos componentes do dispositivo, além do firmware do sistema.

Alguns drivers vulneráveis interagem com placas gráficas, adaptadores de rede, discos rígidos e outros dispositivos. O malware persistente dentro desses dispositivos pode ler, gravar ou redirecionar dados armazenados, exibidos ou enviados pela rede.

Da mesma forma, qualquer um dos componentes pode ser desativado como parte de um ataque DoS ou ransomware.

Como muitos dos próprios drivers são projetados para atualizar o firmware, o driver está fornecendo não apenas os privilégios necessários, mas também o mecanismo para fazer alterações.

Para piorar a situação, neste caso, os próprios drivers e ferramentas que seriam usados para atualizar o firmware são vulneráveis e fornecem um possível caminho para o ataque.

A lista de fabricantes não preocupa somente pela quantidade e sim pelo tamanho que cada uma das empresas tem. Veja:

- ASRock

- Computador ASUSTeK

- Tecnologias ATI (AMD)

- Biostar

- EVGA

- Getac

- GIGABYTE

- Huawei

- Insyde

- Intel

- Micro-Star International (MSI)

- NVIDIA

- Phoenix Technologies

- Realtek Semiconductor

- SuperMicro

- Toshiba

Todo cuidado é pouco, nesse caso o que podemos fazer é manter sempre os drivers de dispositivos atualizados e torcer para que as ferramentas que executam tais atualizações não estejam também vulneráveis.

Por essa eu e meu PC com Asus e Gigabyte não esperávamos. E você? Você usa algum hardware que não está na lista dos fabricantes acima?