Todos sabemos que são inúmeros os tipos de ataques virtuais que ocorrem na internet. Desde ransomwares, vírus ou um phishing, podemos sofrer com isso a qualquer momento. Por mais assustador que isso seja, é necessário saber que alguns códigos maliciosos podem se esconder dentro de outros softwares benignos - e ser programados para atacar quando você não está esperando. Os hackers estão usando cada vez mais essa técnica, conhecida como esteganografia, para enganar os usuários da Internet e contrabandear cargas maliciosas através de scanners de segurança e firewalls.

Ao contrário da criptografia, que trabalha para obscurecer o conteúdo, e não pode ser entendida, a meta da esteganografia é esconder o fato de que o conteúdo existe, incorporando-o a outra coisa. E como a esteganografia é um conceito, não um método específico de entrega de dados clandestinos, ela pode ser usada em todos os tipos de ataques engenhosos (e preocupantes).

O que é esteganografia?

Esteganografia é a prática de esconder códigos secretos em softwares benignos.

A esteganografia é uma prática antiga. Quando os espiões da Guerra Revolucionária Americana (1775-1783) escreveram em tinta invisível ou quando Da Vinci embutiu um significado secreto em uma pintura que era esteganografia.

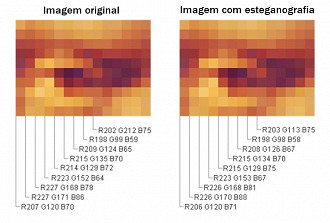

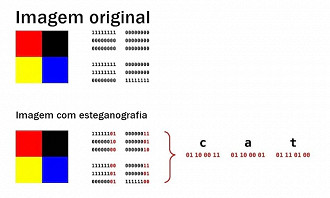

Isso também funciona no mundo digital, onde um arquivo, como uma imagem, pode ser furtivamente codificado com informações. Por exemplo, valores de pixel, brilho e configurações de filtro para uma imagem são normalmente alterados para afetar a aparência estética da imagem. Mas os hackers também podem manipulá-los com base em um código secreto, sem considerar como as entradas fazem a imagem parecer visualmente.

Essa técnica pode ser usada por razões éticas, como para evitar a censura ou incorporar mensagens nas fotos do Facebook. Mas esses métodos também podem ser usados de maneira nefasta. Para os defensores da segurança, a questão é como distinguir entre uma imagem que foi modificada por motivos legítimos, e outra que foi alterada para conter secretamente informações maliciosas.

Um lobo em pele de cordeiro

Isso não significa que as pessoas não possam descobrir ataques que usem técnicas esteganográficas, e entendam como elas funcionam. Essas técnicas de defesa, no entanto, abordam outros aspectos do ataque, não a esteganografia em si. Por exemplo, as instituições financeiras estão lidando cada vez mais com tentativas de exfiltração de dados não autorizadas, nas quais um hacker rouba dados, como números de cartões de crédito, passando pelos scanners da organização, mascarando as informações em arquivos que não são dignos de preocupação.

Essa estratégia também pode ser usada para facilitar o uso de informações privilegiadas. Todas as possíveis mitigações têm a ver com limitar o acesso à rede, monitorar quem está interagindo com a rede e restringir o ajuste de arquivos, ou remover os dados antes que eles saiam da rede. Estas podem ser estratégias eficazes de defesa.

O relatório de detecção de ameaças do McAFee Labs, divulgado em junho do ano passado, observa que a esteganografia está sendo usada da forma mais diversificada, como nunca se viu. A suspeita é de que os ataques esteganográficos não estão aumentando, mas sim estejam sendo descobertos com mais frequência.

O que está claro é que, em vez de ser reservada para os hacks mais sofisticados, a esteganografia surge agora em malvertising, phishing, distribuição de malwares comum e kits de exploração (como uma ferramenta chamada Sundown, que é popular entre os hackers que querem explorar vulnerabilidades de software).

"O jogo de gato e rato entre desenvolvedores de malware e fornecedores de segurança está sempre ativo", diz Diwakar Dinkar, pesquisador da McAfee que contribuiu para o recente relatório de ameaças da empresa. "A esteganografia em ataques cibernéticos é fácil de implementar, e extremamente difícil de detectar, por isso os cibercriminosos estão mudando para essa técnica."

Essa proliferação pode ser em parte devido à comoditização de ataques esteganográficos. Se uma técnica específica é fácil de ser realizada, o inventor pode vender instruções para cibercriminosos, que podem não ter sido capazes de pensar nela por conta própria. Dessa maneira, as técnicas inteligentes se propagam.

A disseminação desses métodos também pode vir da necessidade, à medida que as defesas de segurança melhoram, e há menos hacks fáceis disponíveis para criminosos cibernéticos. Os criminosos usam a esteganografia para enviar comandos à malwares que já estão sendo executados no computador da vítima.

"Você não pode ver o steg em ação, mas você pode ver seus efeitos", diz Wiseman. "E agora que as pessoas estão tomando consciência da existência desses crimes cibernéticos, a taxa de descoberta está subindo."

Para os usuários, a maneira mais eficaz de se proteger de ataques esteganográficos é, em grande parte, ficar atento à segurança pessoal em geral. Se um ataque de phishing ou malvertising incorpora a esteganografia ou não, ainda requer que você clique em um link ou baixe um arquivo. Portanto, se você está ciente desses tipos de ataques, procurando por eles e protegendo suas contas com a autenticação de dois fatores, você reduzirá seu risco e terá defesas se for atacado.

Mas, embora úteis, essas medidas não resolvem o desafio maior de realmente detectar técnicas esteganográficas em todas as suas formas infinitas. "Enquanto estamos pensando apenas em esteganografia, os criminosos podem estar desenvolvendo malwares que sejamuma mistura de esteganografia e algum outro vetor de ataque no futuro", diz Dinkar.

Pelo menos, fomos além da abordagem da esteganografia que o antigo líder grego Histiaeus usou em 440 aC: raspar a cabeça de um escravo confiável, tatuar uma mensagem secreta em seu couro cabeludo, deixar seu cabelo crescer e mandá-lo de novo para ser raspado novamente pelo destinatário da mensagem. Ou talvez aqueles fossem os verdadeiros dias de glória.