Como bem sabemos, os ransomwares podem causar um estrago enorme. Prova disso, o WannaCry, que se espalhou pelo mundo recentemente e deixou várias máquinas inacessíveis. Agora, uma empresa de hospedagem de sites da Coreia do Sul teve os seus arquivos sequestrados por um malware desenvolvido especialmente para Linux. A praga acabou afetando 153 servidores e tirou do ar mais de 3,4 mil sites de vários clientes.

Desta vez, o ransomware em questão é o Erebus, que foi criado originalmente para Windows, porém recebeu mudanças para funcionar no Linux. Ele foi responsável por atacar a Nayana Internet em 12 de junho, em que solicitava 5 bilhões de wons (cerca de R$ 14,5 milhões) em bitcoins para recuperação dos dados.

Ainda não está claro como o Erebus conseguiu atacar os servidores, porém, especula-se que ele possa ter aproveitado algum exploit no Kernel, no Apache ou no PHP, que estão desatualizados na Nayana, ou seja, a versão do PHP é a 5.1.4, lançada em 2006. Uma falha no Kernel do Linux, chamada de Dirty Cow, permitia que um usuário comum pudesse obter permissões de root, que acabou ficando sem correção entre 2007 e 2016.

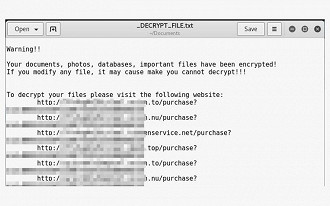

O ransomware em questão criptografa os dados do servidor e cria um arquivo chamado de _DECRYPT_FILE.txt contendo todas as instruções de correção e ainda um código de identificação da máquina sequestrada.

"A versão do Apache NAYANA usada é executada como um usuário de ninguém (uid = 99), o que indica que uma exploração local também pode ter sido usada no ataque", observa o pesquisador da empresa de segurança Trend Micro.

"Além disso, o site da NAYANA usa o Apache versão 1.3.36 e PHP versão 5.1.4, ambos lançados em 2006." Ao que tudo indica, a variante do Erebus foi criada para servidores web, já que ele afeta o diretório /var/www (onde normalmente são guardados os arquivos dos sites) e os arquivos ibdata, do banco de dados MySQL.

"O arquivo primeiro é codificado com criptografia RC4 em blocos de 500kB com chaves geradas aleatoriamente", dizem os pesquisadores. "A chave RC4 é então codificada com o algoritmo de criptografia AES, que é armazenado no arquivo. A chave AES é de novo criptografada usando o algoritmo RSA-2048 que também é armazenado no arquivo."

A Nayana irá pagar o resgate em três parcelas, conforme conseguir recuperar os arquivos. Duas delas, inclusive, já foram pagas, no entanto, a empresa ainda está enfrentando problemas com alguns servidores de banco de dados.